Im folgenden eine Kurzanleitung zum hinzufügen eines Ubuntu Servers zu einer Active Directory Domäne. Hierdurch können sich Benutzer am AD Domaincontroller authentifizieren, außerdem kann eine AD Gruppe genutzt werden um Benutzern die Möglichkeit zu geben Befehle im Super User Kontext auszuführen.

Zunächst müssen einige zusätzliche Pakete installiert werden:

sudo apt-get update sudo apt-get install winbind samba smbclient cifs-utils libnss-winbind libpam-winbind

Anschließend müssen einige Anpassungen an der Samba Konfigurationsdatei vorgenommen werden.

sudo nano /etc/samba/smb.conf

Die im folgenden Eingetragenen Werte dienen nur als Beispiel und müssen teilweise individuell angepasst werden. In jedem Fall müssen die Parameter „workgroup“ und „realm“ an die eigene vorhandene Domäne angepasst werden. Alle weiteren Werte sollten so übernommen werden können.

[global] workgroup = INTERN security = ads realm = INTERN.O-HL.DE winbind separator = + idmap uid = 10000-20000 idmap gid = 10000-20000 winbind enum users = yes winbind enum groups = yes template homedir = /home/%D/%U template shell = /bin/bash client use spnego = yes client ntlmv2 auth = yes encrypt passwords = yes winbind use default domain = yes restrict anonymous = 2

Mithilfe des Testparm Befehls kann die smb.conf Datei anschließend auf Syntaxfehler geprüft werden.

testparm /etc/samba/smb.conf

Anschließend muss die Hosts-Datei angepasst werden, damit die Namensauflösung korrekt funktioniert:

sudo nano /etc/hosts

Wichtig ist hier dass der hinzuzufügende Server mit seinem FQDN (Hostname + Domänenname) eingetragen wird. Hier als Beispiel die Einträge in der Hosts-Datei von einem meiner Ubuntu Server:

127.0.0.1 lnxdocker.intern.o-hl.de lnxdocker 192.168.177.74 lnxdocker.intern.o-hl.de lnxdocker

„lnxdocker“ ist hier der Hostname des Servers, „intern.o-hl.de“ meine Domäne. Anschließend muss der Server neu gestartet werden.

Nach dem Neustart kann der Server mit folgendem Befehl der Domäne hinzugefügt werden:

sudo net ads join -U [Domänenadmin]

Der Platzhalter [Domänenadmin] muss hier durch den Benutzernamen eines Domänenadmins ersetzt werden. Anschließend wird das Kennwort des Accounts abgefragt.

Damit die Anmeldung am Ubuntu Server mit den Anmeldedaten eines Domänenaccounts möglich ist müssen nun noch einige Einstellungen angepasst werden. Zunächst wird die Datei nsswitch.conf mit folgenden Werten angepasst:

sudo nano /etc/nsswitch.conf

passwd: compat winbind group: compat winbind shadow: compat

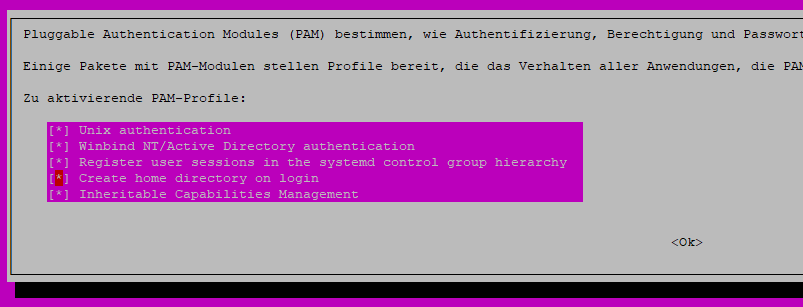

Nun wird der Befehl „sudo pam-auth-update“ ausgeführt und ausgewählt das Home-Verzeichnisse der Benutzer automatisch bei der ersten Anmeldung erstellt werden.

sudo pam-auth-update

Der Menüpunkt „Create home directory on login“ wird über die Leertaste aktiviert und die Einstellungen anschließend durch drücken der Entertaste gespeichert.

Anschließend wird im Verzeichnis /home ein Verzeichnis für die Domäne angelegt, welches später die Heimatverzeichnisse der Benutzer beinhalten wird. Der Befehl muss wieder an die eigene Domäne angepasst werden, „INTERN“ dient hier nur als Beispiel.

sudo mkdir /home/INTERN

Zuletzt wird noch eine AD-Gruppe in die Sudoers-Datei hinzugefügt. Mitglieder dieser AD Gruppe haben später die Möglichkeit Befehle im Super User Kontext auszuführen, also den „sudo“ Befehl zu nutzen. Zunächst wird die Sudoers-Datei im Editor geöffnet:

sudo nano /etc/sudoers

Hier wird nun der folgende Eintrag hinzugefügt, wobei die Gruppenbezeichnung „sudoers“ hier wieder nur als Beispiel dient und angepasst werden muss.

%sudoers ALL=(ALL:ALL) ALL

Abschließend muss der Server nochmals neu gestartet werden, damit alle angepassten Konfigurationen wirksam werden. Die Anmeldung mit den Active Directory Benutzeraccounts am Ubuntu Server sollte nach dem Neustart möglich sein. Außerdem existiert nun ein Computerobjekt in der AD-Verwaltungskonsole, welches in eine beliebige OU eingeordnet werden kann.